Inhaltsverzeichnis

Einleitung

In unserem IT-Security Konzept spielt die Zwei-Faktor-Authentifizierung für das Active Directory eine wichtige Rolle.

Wir haben schon beschrieben, warum es sinnvoll ist einen eigenen Domain Admin Account einzurichten.

Link folgt noch…

Sowie dem Einführen von LAPS für das generieren automatisierter Kennwörter für die lokalen Administratoren.

Microsoft LAPS – automatische Passwortverwaltung

Nun beschäftigen wir uns mit dem Absichern der privilegierten Accounts in der Domäne mittels eines zweiten Faktors.

Hintergrund

Jeder Administrator im Unternehmen oder Dienstleister besitzt seinen eigenen Administrator Account.

Der Built-in Administrator Account wird in Zukunft nicht mehr benutzt. Dieser wird mit einem starken zufälligen Kennwort geschützt und das Kennwort für den Notfall im Safe gelagert.

Auf der Suche nach einer passenden Lösung stößt man im Netz auf alles Mögliche.

Da wir gerne eine Lösung mit Yubikeys kombinieren wollten, fanden wir die Lösung AuthLite. Laut Beschreibung liefert die Lösung genau das was wir suchten. Das Absichern von lokalen Anmeldungen, sowie RDP Anmeldungen, UAC etc.

Zudem können Yubikeys und auch Software Tokens benutz werden.

Die Yubikeys können im Netz überall bestellt werden. Wir nutzen gerne den Yubikey 5 NFC

Auf der AuthLite Seite kann eine Testversion heruntergeladen und getestet werden. In der kleinsten Lizenz sind 5 Accounts für 500$. Es können einzeln Accounts nachlizensiert werden.

Installation

Die Installation von AuthLite ist denkbar einfach und wird auf der Seite von AuthLite gut beschrieben. Folgend dennoch kurz der Ablauf der Installation.

Installation Domain Controller

Das Setup muss auf allen Domain Controllern durchgeführt werden.

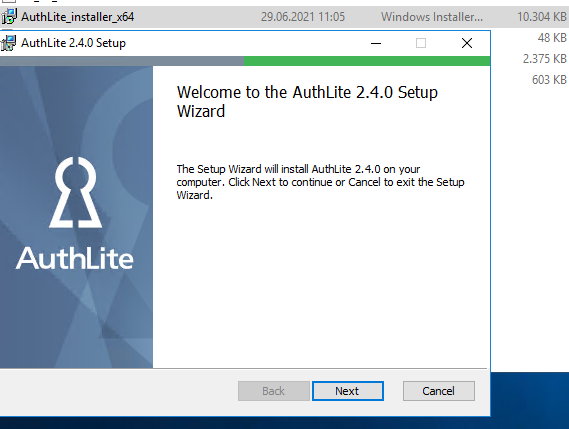

Der Assistent wird gestartet

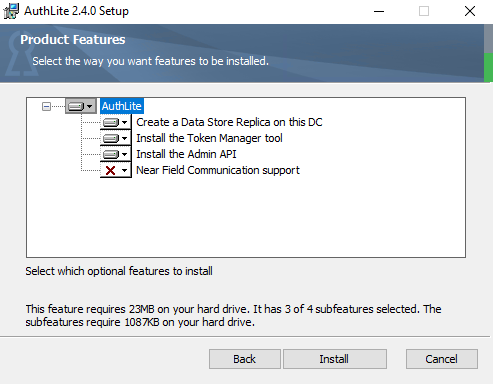

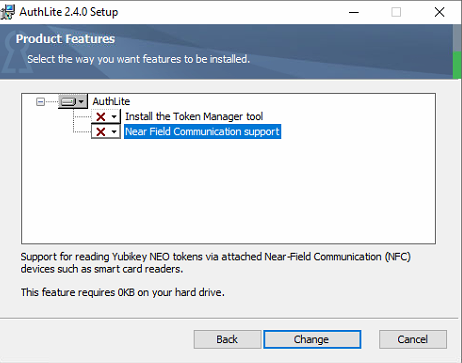

Es werden alle Optionen bis auf “Near Field Communication (NFC)” gesetzt

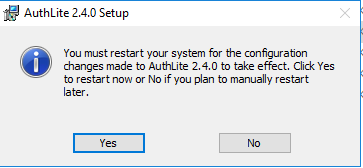

Reboot des Systems

Installation Admin Client

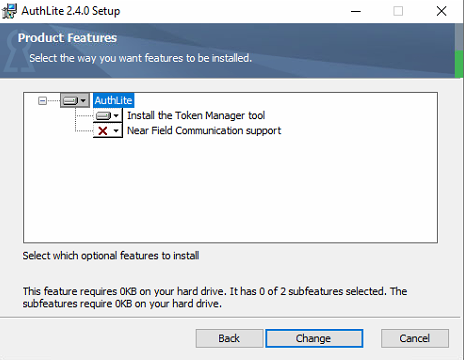

Auf den Admin PCs/Clients, kann der Token Manager installiert werden. Somit kann die Verwaltung direkt lokal durchgeführt werden. Falls euer Client NFC unterstützt, könnt ihr dies mit installieren.

Installation Server / Clients

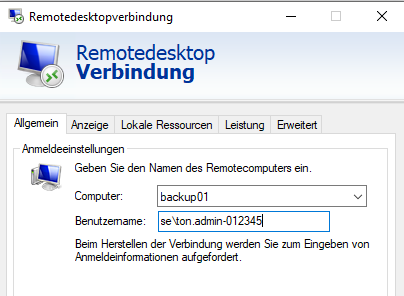

AuthLite muss nicht zwingend auf den Servern oder den anderen Clients installiert werden. Die Anmeldung verbessert sich aber deutlich, sobald die Software installiert wurde. Falls ein Zielrechner kein AuthLite installiert hat und ihr versucht euch dort anzumelden, beispielweise per RDP, muss der zweite Faktor mit in den Benutzernamen geschrieben werden. Hierzu kommen wir später noch.

Konfiguration

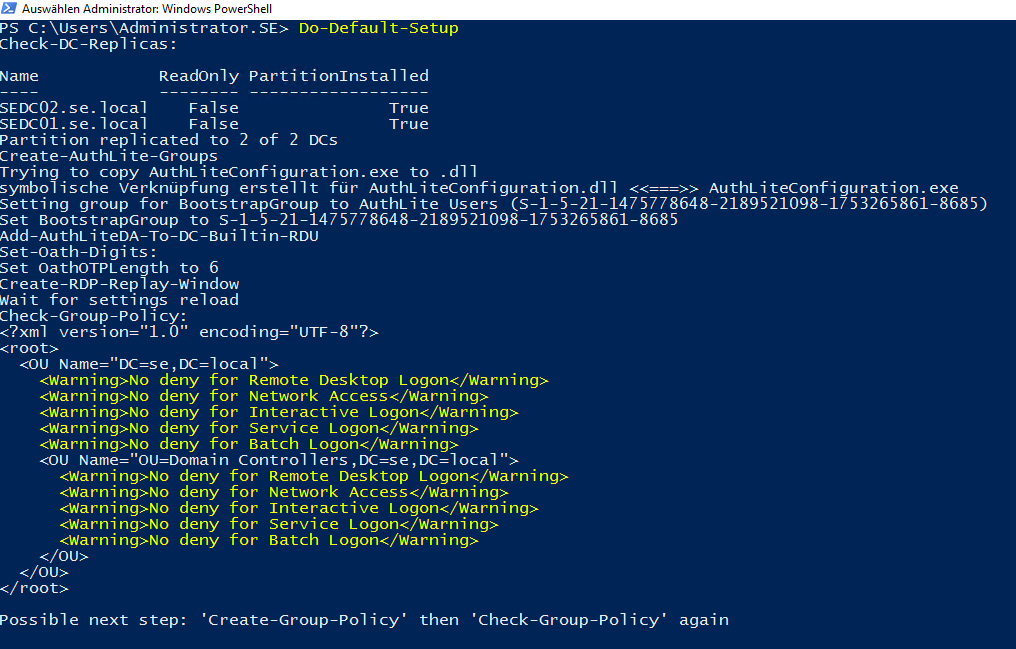

Für die erste Konfiguration muss das Default Setup per Powershell ausgeführt werden.

Do-Default-Setup

Danach werden die Gruppenrichtlinien angelegt. Dies kann auch alles manuell geschehen. Auf der Seite gibt es hierzu ein passendes Video, wie die AD Gruppen und auch die GPOs erstellt werden müssen.

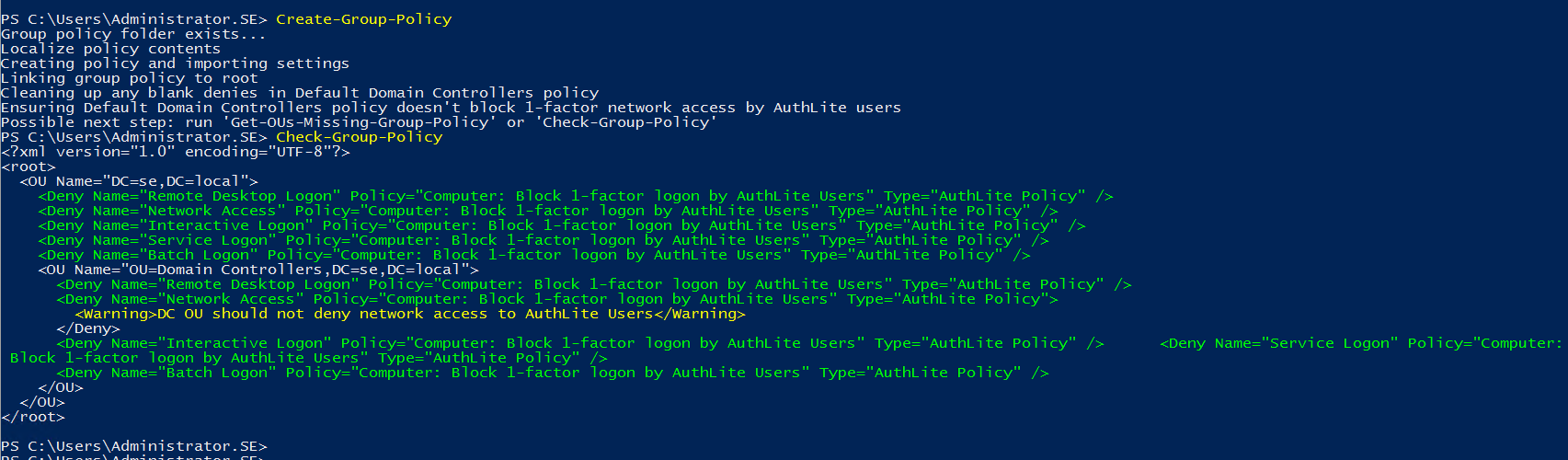

Create-Group-Policy

Check-Group-Policy

AD Gruppen

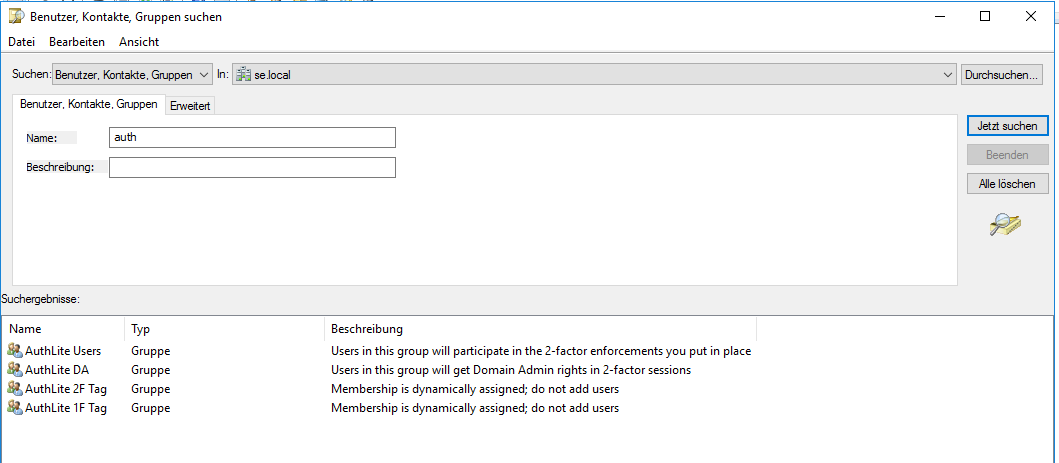

Nachdem alles angelegt wurde, gibt es 4 neue Gruppen in unserem AD.

AuthLite Users

In der Gruppe “AuthLite Users” werden alle Benutzer die einen zweiten Faktor erhalten, hinzugefügt. Das Konfiguration Tool setzt auf Wunsch die Benutzer automatisch in die Gruppe. Solange ein Benutzer nicht Mitglied dieser Gruppe ist, besteht keine Gefahr das ein zweiter Faktor abgefragt wird und man sich so entsprechend aussperrt.

AuthLite 1F Tag

In der Gruppe “AuthLite 1F Tag” ist nur die Gruppe “AuthLite Users” Mitglied. Per Gruppenrichtlinien wird gesteuert das diese Gruppe sich nicht mehr mit einem Faktor anmelden darf.

AuthLite 2F Tag

Die Gruppe “AuthLite 2F Tag” hat keine Mitglieder. Die Mitgliedschaft wird dynamisch geregelt, sobald ein zweiter Faktor eingegeben wurde.

AuthLite DA

Die Gruppe “AuthLite DA” ist Mitglied der Domain-Admins. Unsere Administrator Accounts werden dieser Gruppe hinzugefügt.

https://www.authlite.com/docs/2_3/id_589094306/

Für uns sind nur die zwei Gruppen “AuthLite Users” und “AuthLite DA” interessant.

OATH-Softwaretoken

Zuerst setzen wir für unseren Administrator Account einen OATH Token (Software Token).

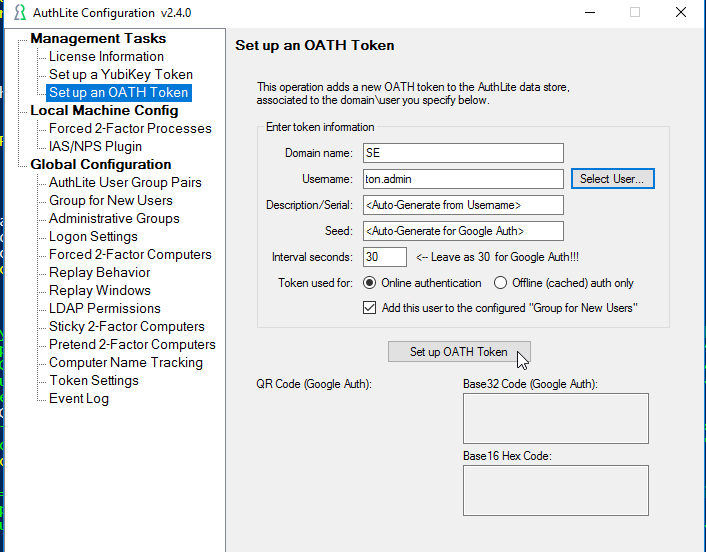

Hier wird über den AuthLite Konfigurator unter Management Tasks – Set up an OATH Token ausgewählt.

Rechts wird dann unter Username der User bzw. der Administrator gesucht.

Die Werte für die Serial und den Seed lassen wir auf Auto. Auch das Intervall von 30 Sekunden verändern wir nicht.

Bei Token used for wählen wir als erstes online aus. Online bedeutet in diesem Fall eine Verbindung zum Domain Controller.

Besteht einmal kein Zugriff auf das Netzwerk, zum Beispiel einen Drucker im HomeOffice einrichten, muss vorher ein Offline Token angelegt werden.

Zu der Konstellation kommen wir aber später noch einmal.

Mit Add this user to the configured Group for New Users wird der Benutzer der Gruppe “AuthLite Users” hinzugefügt.

Nun muss nur noch Set up OATH Token bestätigt werden.

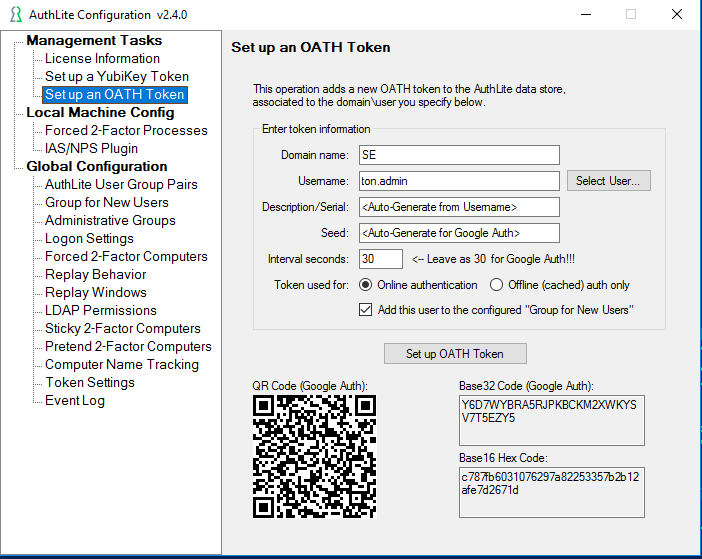

Der angezeigte QR Code kann nun mit jeder OTP APP gescannt werden.

Yubikey

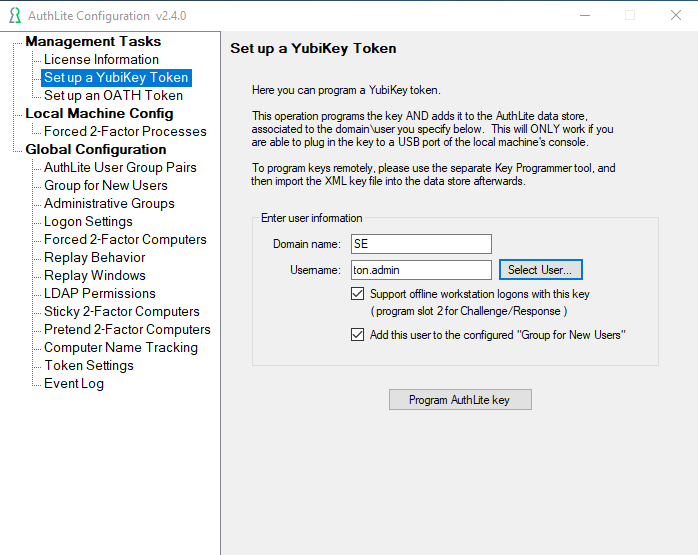

Zur Einrichtung eines Yubikeys sollte das Tool AuthLite Konfigurator lokal gestartet werden, damit der Stick erkannt wird.

Unter Management Tasks – Set up an Yubikey Token wählen wir wieder unseren Benutzer aus.

Um sich auch offline mit dem Yubikey anmelden zu können, sollte der Haken Support offline Workstation gesetzt werden.

Mehr dazu im Thema Offline logons.

Als zweite Auswahl kann der Benutzer wieder automatisch in die Gruppe “AuthLite Users” gesetzt werden. Falls der User schon Mitglied ist, kann der Haken natürlich herausgenommen werden.

Mit Klick auf Program AuthLite Key wird der Yubikey für den User gesetzt.

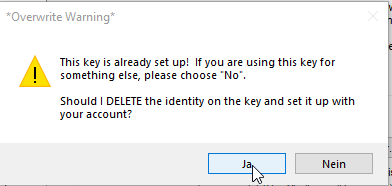

Da die beiden Slots für OTP auf dem Key neu gesetzt werden, müssen wir die Warnung bestätigen.

Achtung: Sollte der Yubikey schon für andere Zwecke im Bereich OTP Konfiguriert sein, werden die Slots 1 und 2 überschrieben.

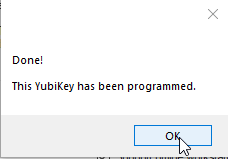

Unser Key ist nun Einsatzbereit.

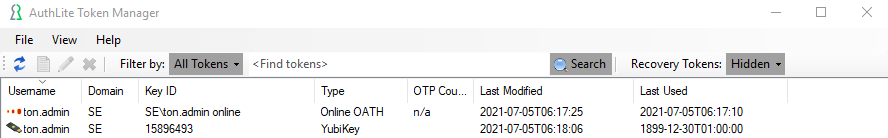

Im AuthLite Token Manager sehen wir die beiden Methoden Online OATH und den Yubikey für den Admin User ton.admin

Über den Manager können die Methoden auch wieder gelöscht werden. Ein Login ist dann nicht mehr möglich.

Login

Für die Anmeldung an einem Client ist wie gewohnt der Benutzername und das Kennwort nötig.

Sollte die Software von AuthLite installiert sein, erscheint dann das Feld One-Time Passcode.

Hier kann nun aus der APP der angezeigte Code eingegeben, oder mit einem Druck auf den angeschlossenen Yubikey, dieser Code benutzt werden.

Probleme

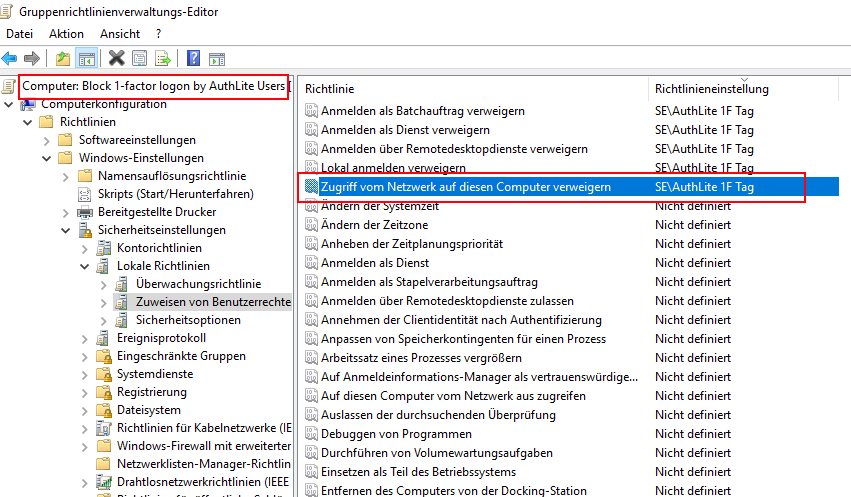

Zugriff vom Netzwerk auf diesen Computer verweigern

Auf Domain Controllern, Exchange Servern muss diese Richtlinie abgeschaltet werden.

Ansonsten kann es zu Problemen mit einem Passwort Wechsel oder Outlook Verbindungen kommen.

Anmeldung funktioniert nicht

Es kann vorkommen das die Anmeldung nicht direkt funktioniert. In unseren Tests war dann die Software von AuthLite nicht installiert.

Hier sollte dann bei der Benutzername mit einem minus + dem aktuellen OTP Code ergänzt werden.

Mit der Methode konnten wir uns bis jetzt immer einloggen.

Mit der Methode konnten wir uns bis jetzt immer einloggen.

https://www.authlite.com/docs/2_3/id_52334216/

Einen Key für mehrere User

Es ist nicht möglich einen Key für mehrere Accounts zu nutzen. Hier empfiehlt es sich den OATH Token zu aktivieren.

Multiple users with the same OTP Token | AuthLite v2.3 Documentation | AuthLite

OTP Slots

Wenn Sie den YubiKey nicht benötigen, um mit zwischengespeicherten/ Offline-Anmeldungen zu arbeiten, können Sie nur einen Slot für AuthLite programmieren und den anderen für etwas anderes lassen. Dies führt jedoch zu Problemen, da das Auslösen eines OTP-Slots gegenüber dem anderen davon abhängt, wie schnell Sie den Kontaktschalter drücken und wieder loslassen. Dies führt zu Verwirrung bei den Benutzern und dem Gefühl, dass der Dienst nicht sehr zuverlässig funktioniert.

https://www.authlite.com/docs/2_3/id_1245707040/

Offline

Es muss daran gedacht werden das die angelegten Codes nur im online Modus funktionieren. Eine Verbindung zum Domain Controller muss verfügbar sein.

Im AuthLite Konfigurator besteht aber die Möglich kein ein OATH Token offline anzulegen.

Ein Yubikey funktioniert ebenso offline. Aber Achtung hierzu wird der zweite Slot benötigt und kann nicht für weitere Zwecke verwendet werden.

Habt ihr schon Erfahrung mit AuthLite sammeln können? Ich würde mich über einen Austausch sehr freuen.

Wenn euch der Artikel gefallen hat, würde ich mich über einen Kaffee sehr freuen 🙂

4 Gedanken zu “Zwei-Faktor-Authentifizierung für Active Directory Accounts – AuthLite”

Danke für die tolle Anleitung. Wie funktioniert die Offline-Anmeldung? “Aber Achtung hierzu wird der zweite Slot benötigt und kann nicht für weitere Zwecke verwendet werden.” . Was bedeutet das?

Moin Martin,

der Yubikey hat 2 Slots die belegt werden können. Falls du dich mal als Admin an einem Rechner anmelden musst, der nicht mit der Domäne verbunden ist, benötigst du einen 2 Faktor der “offline” funktioniert.

Du kannst nun den Yubikey hierfür konfigurieren, oder auch per APP einen “normalen” OTP anlegen. Ich habe beides zur Sicherheit gemacht und beide noch nie benötigt 🙂

Hier ist es auch noch einmal beschrieben.

https://www.authlite.com/docs/2_3/id_1089044585/

Viele Grüße

Tobi

Servus, ich habe eine Frage bezüglich der 2FA und Authlite. Ich habe laut dieser Anleitung alles eingerichtet, jedoch kommt das Feld OTP nicht. Stattdessen kommt die Meldung:

Der Systemadministrator hat die Anmeldetypen (Netzwerk oder interaktiv) beschränkt, die Sie verwenden können. Wenden Sie sich an den Systemadministrator oder an den technischen Support, um Unterstüzuung zu erhalten.

Ich kann mich lediglich mit Domäne\Username-OTP und dem Kennwort anmelden.

Vielen Dank!